|

Fecha de publicación: 08/09/2021

Nivel de peligrosidad: CRÍTICO

La Capacidad de Respuesta ante Incidentes de Seguridad de la Información del Centro Criptológico Nacional, CCN-CERT, avisa de la publicación de una vulnerabilidad de tipo zero-day en Microsoft.

Microsoft ha hecho público un aviso de seguridad en el que se aborda una vulnerabilidad de ejecución remota de código (RCE) en MSHTML, motor del navegador Internet Explorer que también es utilizado por aplicaciones Office. Este error, que permite ejecutar código de forma remota, se ha registrado con el CVE-2021-40444 y afecta a varias versiones de Windows (indicadas en el apartado recursos afectados). De acuerdo con la información publicada, varios investigadores han sido capaces de reproducir el procedimiento de explotación.

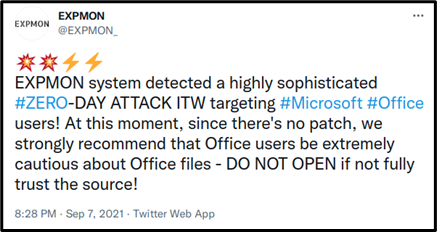

Imagen 1: cuenta oficial EXPMON.

Microsoft ha reconocido intentos de explotación de esta vulnerabilidad en ataques dirigidos. Asimismo, no se han dado más detalles sobre el alcance de dichos ataques. A continuación, se muestran los detalles técnicos conocidos a día de hoy de esta vulnerabilidad:

- CVE-2021-40444: vulnerabilidad que existe debido a una validación de entrada inadecuada dentro del componente MSHTML. Un atacante podría crear un control ActiveX dañino (pequeñas aplicaciones que permiten a los sitios web proporcionar contenido) para ser utilizado por un documento de Microsoft Office que aloja el motor de renderizado del navegador. El atacante tendría que convencer al usuario de que abra este ActiveX dañino y de esta forma podría ejecutar código arbitrario en el sistema.

Por el momento, la base de datos del NIST no ha registrado esta vulnerabilidad, por lo que todavía no se le ha asignado puntuación de criticidad según la escala CVSSv3. No obstante, Microsoft ha calificado esta vulnerabilidad con una puntuación de 8.8. En el presente informe se ha catalogado como crítica debido a que se trata de una vulnerabilidad de tipo zero-day para la cual todavía no se ha publicado parche oficial y que está siendo explotada activamente. Aunque varios investigadores han asegurado haber reproducido la explotación de la vulnerabilidad, hasta el momento no se han publicado pruebas de concepto (PoC) con los detalles del fallo descubierto.

Recursos afectados:

- Sistemas operativos Windows 7 a 10.

- Windows Server 2008 a 2019.

Solución a la vulnerabilidad:

A día de hoy no se ha publicado ninguna actualización de seguridad. Por lo tanto, hasta que Microsoft publique las actualizaciones de seguridad que parcheen este error, se recomienda varias medidas de mitigación expuestas en el siguiente punto.

Recomendaciones:

Se recomienda encarecidamente a los usuarios y administradores de sistemas que apliquen los parches de seguridad en cuanto se encuentren disponibles, con el fin de evitar la exposición a ataques externos y la toma de control de los sistemas informáticos.

Si bien, todavía no se han publicado actualizaciones de seguridad para abordar esta vulnerabilidad, Microsoft propone las siguientes medidas de mitigación para evitar posibles ataques que aprovechen esta brecha de seguridad:

- Deshabilitar la instalación de controles ActiveX en Internet Explorer actualizando el registro. Los controles ActiveX instalados anteriormente seguirán ejecutándose, pero no exponen esta vulnerabilidad. Para ello, Microsoft ha publicado los pasos a seguir disponible en el siguiente enlace:

- Se deben mantener actualizadas las soluciones de seguridad y antimalware instaladas en los dispositivos.

- Utilizar la vista protegida para abrir los archivos descargados desde Internet.

Referencias:

Atentamente,

Equipo CCN-CERT

|