|

Fecha de publicación: 24/09/2021

Nivel de peligrosidad: CRÍTICO

El Equipo de Respuesta ante Incidentes de Seguridad de la Información del Centro Criptológico Nacional, CCN-CERT, avisa de la publicación de vulnerabilidades que afectan a productos VMware.

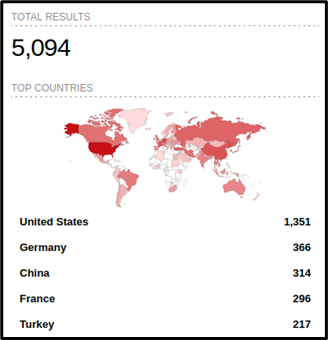

VMware, popular software para la virtualización de sistemas operativos, ha publicado un aviso de seguridad que incluye actualizaciones para los productos VMware vCenter Server, software de gestión de servidores avanzado que ofrece una plataforma centralizada para el control de los entornos de VMware, y VMware Cloud Foundation, plataforma para gestionar cargas de trabajo basadas en máquinas virtuales. Según Shodan, motor de búsqueda que permite conocer los diferentes tipos de equipos conectados a Internet, se estima que hay más de 5.000 servidores vCenter desplegados a nivel mundial.

Despliegue mundial VMware vCenter. Fuente: Shodan.

Las vulnerabilidades publicadas se reportaron de forma privada a la compañía y permiten el acceso al dispositivo con un nivel de permisos elevados sin necesidad de autenticarse y la posibilidad de realizar ataques de denegación de servicio (DoS). A continuación, se exponen los detalles técnicos conocidos a día de hoy de dichos fallos:

|

CVE

|

Descripción

|

|

CVE-2021-22005

|

Vulnerabilidad que existe debido a la insuficiente validación durante la carga de archivos en el servicio Analytics. Un atacante remoto no autentificado con acceso de red al puerto 443/TCP puede cargar y ejecutar un archivo arbitrario en el servidor. La explotación exitosa de la vulnerabilidad puede resultar en el compromiso total del sistema afectado.

|

|

CVE-2021-21991

|

Vulnerabilidad que existe debido a la forma en que vCenter Server maneja los tokens de sesión. Un usuario local puede escalar privilegios en el vSphere Client (HTML5) o en el vCenter Server vSphere Web Client (FLEX/Flash).

|

|

CVE-2021-21992

|

Vulnerabilidad que se aprovecha de una insuficiente validación de la entrada proporcionada por el usuario al analizar los datos XML. Un usuario remoto puede pasar datos XML especialmente diseñados a la aplicación y realizar un ataque de denegación de servicio (DoS).

|

|

CVE-2021-21993

|

Vulnerabilidad que existe debido a la insuficiente validación de la entrada suministrada por el usuario. Un usuario remoto puede enviar una petición HTTP especialmente diseñada y engañar a la aplicación para que inicie peticiones a sistemas arbitrarios. La explotación exitosa de esta vulnerabilidad puede permitir a un atacante remoto obtener acceso a datos sensibles ubicados en la red local, o enviar solicitudes dañinas a otros servidores desde el sistema vulnerable.

|

|

CVE-2021-22006

|

Vulnerabilidad existente debido al manejo inadecuado de URI en el proxy. Un atacante remoto no autenticado puede enviar una solicitud HTTP especialmente diseñada al puerto 443/TCP y acceder a datos sensibles ubicados en la red local.

|

|

CVE-2021-22007

|

Vulnerabilidad que existe debido a la salida excesiva de datos en el servicio Analytics. Un usuario local puede obtener acceso no autorizado a información sensible del sistema.

|

|

CVE-2021-22008

|

Vulnerabilidad que se aprovecha de una salida excesiva de datos en el servicio VAPI (vCenter API). Un atacante remoto con acceso al puerto 443/TCP puede obtener acceso no autorizado a información sensible del sistema.

|

|

CVE-2021-22009

|

Vulnerabilidad que existe debido a que la aplicación no controla adecuadamente el consumo de recursos internos dentro del servicio VAPI (vCenter API). Un atacante remoto puede enviar una solicitud HTTP especialmente diseñada al puerto 443/TCP y realizar un ataque de denegación de servicio (DoS).

|

|

CVE-2021-22010

|

Vulnerabilidad existente debido a que la aplicación no controla adecuadamente el consumo de recursos internos dentro del servicio VPXD (Virtual Provisioning X Daemon). Un atacante remoto puede enviar una solicitud HTTP al puerto 443/TCP y consumir todos los recursos de memoria disponibles.

|

|

CVE-2021-22011

|

Vulnerabilidad que existe debido a la falta de autenticación para un punto final de la API en la librería de contenido de vCenter Server. Un atacante remoto no autenticado con acceso al puerto 443/TCP puede obtener acceso no autorizado al sistema y realizar cambios en la configuración de red.

|

|

CVE-2021-22012

|

Vulnerabilidad que existe debido a la falta de autenticación en la API de gestión del dispositivo. Un atacante remoto no autenticado, con acceso al puerto 443/TCP, puede acceder a información sensible del sistema.

|

|

CVE-2021-22013

|

Vulnerabilidad que se aprovecha de un error de validación de entrada al procesar secuencias de cruce de directorios en la API de gestión de dispositivos. Un atacante remoto no autenticado puede enviar una solicitud HTTP especialmente diseñada al puerto 443/TCP y leer archivos arbitrarios en el sistema.

|

|

CVE-2021-22014

|

Vulnerabilidad que existe debido a una validación de entrada inadecuada en VAMI (Virtual Appliance Management Infrastructure). Un usuario remoto autenticado puede enviar una solicitud especialmente diseñada al puerto 5480/TCP y ejecutar código arbitrario en el sistema de destino.

|

|

CVE-2021-22015

|

Vulnerabilidad existente debido a los permisos predeterminados incorrectos para archivos y carpetas que establece el sistema. Un usuario local con acceso al sistema puede escalar el privilegio hasta llegar al máximo nivel (root) en vCenter Server Appliance.

|

|

CVE-2021-22016

|

Vulnerabilidad que existe debido a la insuficiente sanitización de los datos suministrados por el usuario. Un atacante remoto puede engañar a la víctima para que siga un enlace especialmente diseñado y ejecute código HTML en el navegador del usuario en el contexto del sitio web vulnerable. La explotación exitosa de esta vulnerabilidad puede permitir a un atacante remoto robar información potencialmente sensible, cambiar la apariencia de la página web o realizar ataques de phishing.

|

|

CVE-2021-22017

|

Vulnerabilidad que existe debido a una implementación incorrecta de la normalización de URI en rhttpproxy. Un atacante remoto no autenticado puede acceder a información sensible del sistema.

|

|

CVE-2021-22018

|

Vulnerabilidad existente debido a restricciones de seguridad mal configuradas en el complemento de VMware vSphere Life-cycle Manager. Un atacante remoto no autenticado puede enviar una solicitud especialmente diseñada al puerto 9087/TCP y eliminar archivos del sistema.

|

|

CVE-2021-22019

|

Vulnerabilidad que se aprovecha de la insuficiente validación de la entrada suministrada por el usuario en el servicio VAPI (vCenter API). Un atacante remoto puede pasar un mensaje jsonrpc especialmente diseñado al puerto 5480/TCP y realizar un ataque de denegación de servicio (DoS).

|

|

CVE-2021-22020

|

Vulnerabilidad que existe debido a la insuficiente validación de la entrada suministrada por el usuario en el servicio Analytics. Un usuario remoto puede enviar una solicitud especialmente diseñada a la aplicación y realizar un ataque de denegación de servicio (DoS).

|

La base de datos del NIST ha registrado las vulnerabilidades descritas, pero por el momento no se les ha asignado puntuación de acuerdo a la escala CVSSv3. No obstante, VMware ha calificado estas vulnerabilidades como críticas. Actualmente no se tiene conocimiento de reportes sobre actividad dañina en la red ni de la disponibilidad de exploits que aprovechen estas vulnerabilidades, así como tampoco se han publicado pruebas de concepto (PoC) sobre los detalles de los fallos publicados.

Recursos afectados:

Las vulnerabilidades reportadas afectan a las siguientes versiones:

- VMware vCenter Server versión 7.0 U2b y anteriores.

- VMware Cloud Foundation versión 3.10.2.1 y anteriores.

Solución a las vulnerabilidades:

VMware ha publicado los correspondientes parches para corregir las vulnerabilidades en los productos afectados. Se puede descargar la versión correspondiente mediante los siguientes enlaces:

- VMware vCenter Server versión 0 U2c.

- VMware vCenter Server versión 0 U2d.

- VMware Cloud Foundation versión 10.2.2.

Recomendaciones:

Se recomienda encarecidamente a los usuarios y administradores de sistemas que apliquen los parches de seguridad en cuanto se encuentren disponibles, con el fin de evitar la exposición a ataques externos y la toma de control de los sistemas informáticos.

Por el momento, no se conocen medidas de mitigación alternativas para estas vulnerabilidades en caso de no ser posible aplicar las actualizaciones descritas.

Referencias:

Atentamente,

Equipo CCN-CERT

|