|

Fecha de publicación: 06/10/2021

Nivel de peligrosidad: CRÍTICO

- El CCN-CERT, Centro Criptológico Nacional, avisa de la publicación de dos vulnerabilidades que afectan a Apache server HTTP.

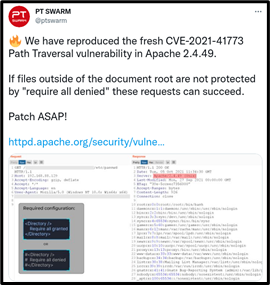

Se han hecho públicas dos vulnerabilidades en Apache que afectan a Apache server HTTP, servidor web multiplataforma de código abierto que es extremadamente popular por su gran versatilidad. Estas vulnerabilidades fueron descubiertas, y notificadas a la compañía, por el investigador de seguridad Ash Daulton y el equipo de seguridad de cPanel a finales del mes de septiembre. Entre los dos errores reportados, destaca una vulnerabilidad, a la que se le ha asignado el CVE-2021-41773, y que permite asignar URL a archivos fuera de la raíz del documento mediante un ataque transversal de ruta. La posibilidad de explotar esta vulnerabilidad depende en gran medida de cómo los usuarios hayan configurado el servidor. En una instalación predeterminada, un atacante podría usar esta vulnerabilidad para obtener el código fuente de archivos interpretados como scripts CGI. Los investigadores que reportaron estos fallos aseguran que han podido reproducir la vulnerabilidad, por lo tanto, se puede estar explotando de forma activa.

Imagen 1: Tweet indicando el descubrimiento de la vulnerabilidad

Ambas vulnerabilidades afectan a la versión 2.4.49 del servidor web HTTP, lanzado sólo hace unas semanas, y es probable que muchos usuarios no hayan actualizado a una versión más reciente. El descubrimiento de estas vulnerabilidades cobra relativa importancia, debido a que, como se muestra en la siguiente imagen, hay más de cien mil implementaciones de Apache HTTP Server 2.4.49 en línea.

Imagen 2: implementaciones Apache Server HTTP 2.4.49

A continuación se detallan los aspectos técnicos conocidos a día de hoy de estas dos vulnerabilidades:

- CVE-2021-41773: vulnerabilidad que existe debido a un error de validación de entrada al procesar las secuencias de cruce de directorios. Un atacante remoto puede enviar una petición HTTP especialmente diseñada para mapear URL’s a archivos fuera de la raíz del documento. La explotación exitosa de esta vulnerabilidad permite a un atacante remoto realizar ataques de cruce de directorios.

- CVE-2021-41524: vulnerabilidad que se aprovecha de un error de desviación del puntero NULL al procesar solicitudes HTTP/2. Un atacante remoto puede enviar una solicitud HTTP/2 especialmente diseñada al servidor HTTP Apache afectado y realizar un ataque de denegación de servicio (DoS).

La base de datos del NIST ha registrado estas vulnerabilidades pero, por el momento, no les ha asignado puntuación de acuerdo a la escala CVSSv3. Sin embargo, se han catalogado por parte de la compañía con una severidad crítica, puesto que pueden estar siendo explotadas de forma activa. Hasta la fecha no se han publicado pruebas de concepto (PoC) con los detalles de los fallos publicados.

Recursos afectados:

Estas vulnerabilidades afectan a las siguientes versiones de Apache:

- Apache HTTP Server versión 2.4.49

Solución a las vulnerabilidades:

Según el aviso publicado por el propio fabricante, la siguiente actualización soluciona las vulnerabilidades descritas.

- Actualizar a Apache HTTP Server versión 4.50.

Recomendaciones:

Se recomienda encarecidamente a los usuarios y administradores de sistemas que apliquen los parches de seguridad en cuanto se encuentren disponibles, con el fin de evitar la exposición a ataques externos y la toma de control de los sistemas informáticos.

Por el momento, no se conocen medidas de mitigación alternativas para solucionar estas vulnerabilidades en caso de no ser posible aplicar las actualizaciones descritas.

Referencias:

Atentamente,

Equipo CCN-CERT

|